François Lesueur ([email protected])

Dans ce cours, nous assemblons les briques élémentaires vues auparavant (algorithmes de cryptographie) afin d'obtenir des propriétés de sécurité de plus haut niveau (protocoles cryptographiques).

Schémas présentés :

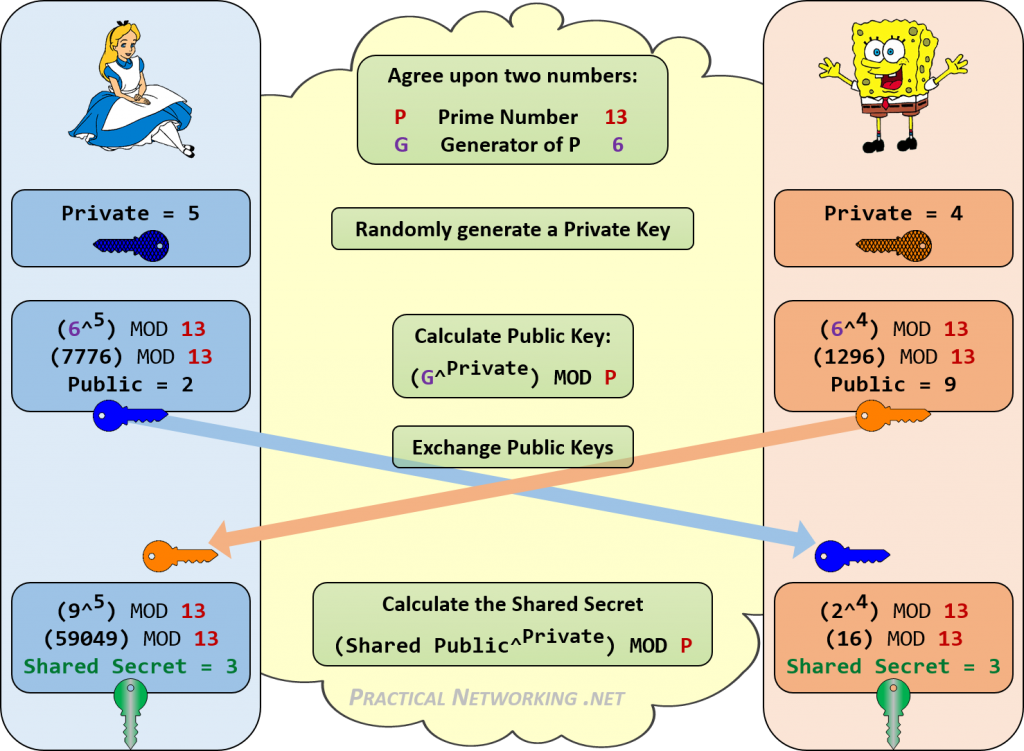

- Cryptographie hybride, Diffie-Hellman, Perfect Forward Secrecy, deniable encryption (déni plausible), off-the-record messaging (deniable + PFS)

- Schéma d'authentification mutuelle (TLS, SSH), notions de négociation, cipher suites. On récupère en crypto (fort) le niveau de vérification originel (souvent plus faible, exemple mail)

- Needham–Schroeder, Kerberos, 3G/4G. Usage de cryptographie symétrique, pivot central pour faire communiquer tout le monde.

- Signal, Telegram, Wire (End-to-End/E2E encryption) : PKI centralisée, même supply chain pour le logiciel de vérification. La sécurité repose quand même sur la confiance dans la PKI ainsi que sur le niveau de sécurité du SMS de vérification. L'asymétrique permet le E2E, mais finalement, une PKI centralisée est un pivot central pour tout le monde et rapproche le modèle de confiance de celui d'un opérateur cellulaire.

Quelques schémas utilisés :